Circular Externa: Circular Externa 007 de 2018: cuenta regresiva para su entrada en vigencia.

El pasado 5 de junio de 2018, la Superintendencia Financiera de Colombia emitió la Circular Externa 007 de 2018 dirigida a las entidades vigiladas y los operadores de información de la PILA, en la que se establecen las instrucciones relacionadas con los requerimientos mínimos para la gestión del riesgo de ciberseguridad.

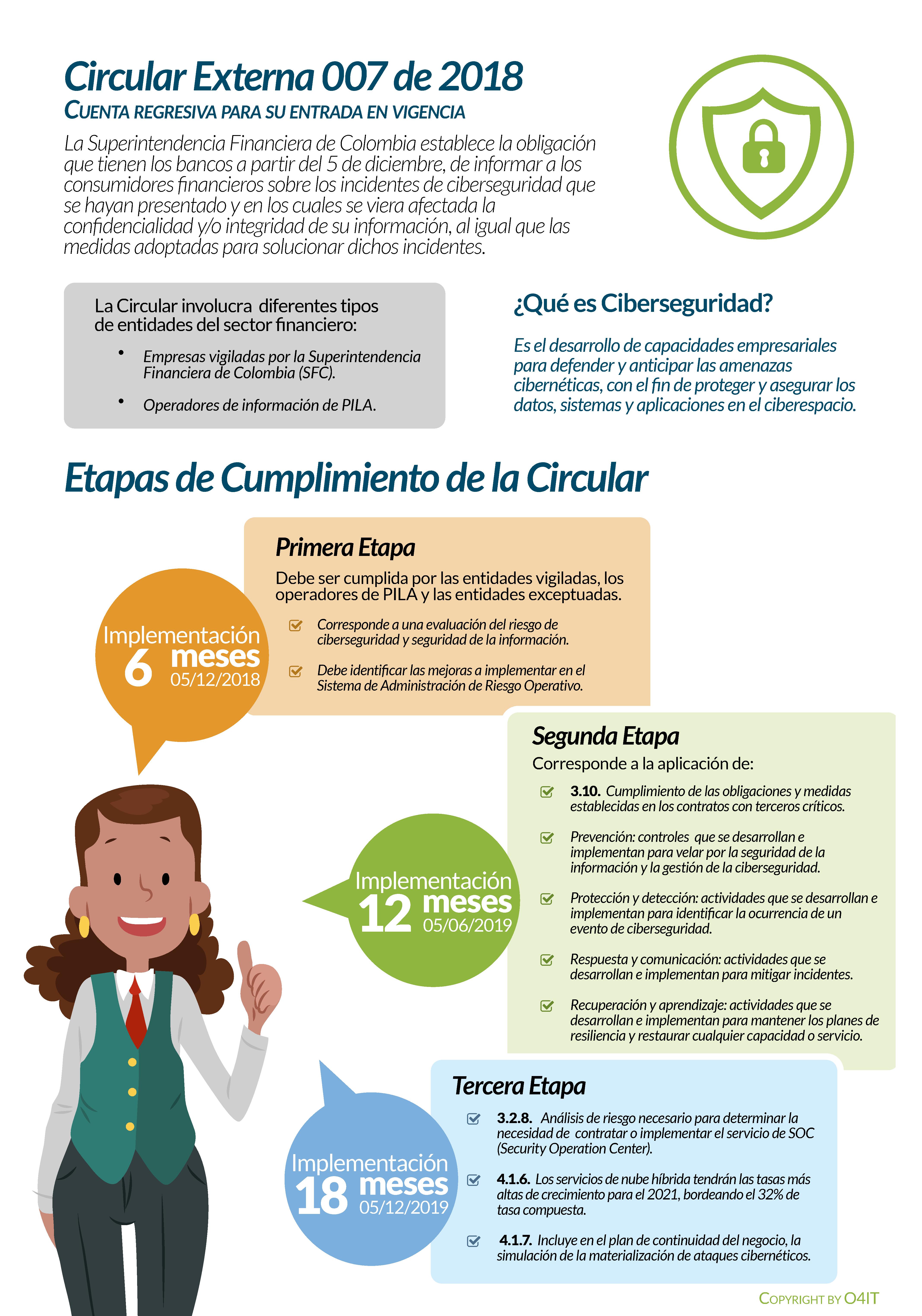

Es así como en adelante la norma que entra en vigencia el 5 de diciembre de 2018 obliga a los bancos a informar a los consumidores financieros sobre los incidentes de ciberseguridad que se hayan presentado y en los que se viera afectada la confidencialidad y/o integridad de su información, al igual que las medidas adoptadas para solucionar dichos incidentes.

¿Qué se entiende por ciberseguridad?, y ¿qué nos solicita la Circular?

La Circular define la ciberseguridad como “el desarrollo de capacidades empresariales para defender y anticipar las amenazas cibernéticas, con el fin de proteger y asegurar los datos, sistemas y aplicaciones en el ciberespacio que son esenciales para la operación de la entidad”[1]. En este contexto, cuando hablamos de ciberseguridad, definimos que es la protección de la información que es procesada, transportada y almacenada durante la operación de la organización.

La aplicabilidad de la Circular involucra diferentes tipos de entidades del sector financiero: empresas vigiladas por la Superintendencia Financiera de Colombia (SFC) y operadores de información de PILA.

En cuanto a su cumplimiento la normativa establece que se deberá realizar en tres etapas: la primera se implementará dentro de los próximos seis meses a la fecha de la publicación (05/12/2018); la segunda, dentro del año siguiente (05/06/2019); y la tercera durante los próximos 18 meses (05/12/2019).

La primera etapa que debe ser cumplida por las entidades vigiladas, los operadores de PILA y las entidades exceptuadas, corresponde a una evaluación del riesgo de ciberseguridad y seguridad de la información, que incluya una identificación de las mejoras a implementar en su Sistema de Administración de Riesgo Operativo.

La segunda etapa corresponde a la aplicación de los numerales 3.10., 4.1., 4.2., 4.3. y 4.4., que corresponden respectivamente:

-

3.10. El cumplimiento de las obligaciones y medidas establecidas en los contratos con terceros críticos, la adopción y el cumplimiento de políticas para la gestión de los riesgos de seguridad de la información y ciberseguridad.

-

4.1. PREVENCIÓN: corresponde a los controles que se deben desarrollar e implementar para velar por la seguridad de la información y la gestión de la ciberseguridad. Con la prevención se adquiere la capacidad de limitar o contener el impacto de un posible incidente de ciberseguridad.

-

4.2. PROTECCIÓN Y DETECCIÓN: incluye las actividades que se deben desarrollar e implementar para identificar la ocurrencia de un evento de ciberseguridad. Con protección y detección se permite el descubrimiento oportuno de eventos e incidentes de ciberseguridad y cómo protegerse ante los mismos.

-

4.3. RESPUESTA Y COMUNICACIÓN: incluye las actividades que se deben desarrollar e implementar para mitigar los incidentes relacionados con ciberseguridad.

-

4.4. RECUPERACIÓN Y APRENDIZAJE: incluye las actividades que se deben desarrollar e implementar para mantener los planes de resiliencia y restaurar cualquier capacidad o servicio que se haya deteriorado debido a un incidente de ciberseguridad.

La última etapa corresponde a la aplicación de los numerales 3.2.8. 4.1.6. y 4.1.7., que corresponden respectivamente:

-

3.2.8. Hace referencia al análisis de riesgo necesario para determinar la necesidad de contratar o implementar el servicio de SOC (Security Operation Center).

-

4.1.6. Solicita la inclusión en el plan de continuidad de negocio. La respuesta, recuperación, reanudación de la operación en contingencia y restauración ante la materialización de ataques cibernéticos.

-

4.1.7.Incluye en el plan de continuidad del negocio, la simulación de la materialización de ataques cibernéticos

Por: Redacción O4IT